Ein Prestashop 1.6 Shop wurde in der Vergangenheit mehrfach von den selben Crackern angegriffen und teilweise erfolgreich kompromittiert. Wir werden mit der Forensic und Reinigung beauftragt und legen uns nach getaner Arbeit auf die Lauer: Wer einmal erfolgreich angreift, probiert das sicher auch ein weiteres Mal. Nach weniger als zwei Wochen ist es soweit und unsere eigenes dafür installierten Programmierung meldet sich bei unseren Administratoren. Aber wir haben eine Kleinigkeit übersehen, denn unsere Falle bleibt zwar unbemerkt, meldet sich beim Angreifer aber nicht wie erwartet und der wird zumindest misstrauisch.

Wir beheben das, und nun wartet unser Lockvogel mit der genau der selben Antwort, wie das anfällige Original auf unrechtmässige Anfragen. Auch das wird schnell mit Erfolg belohnt und so können wir präzise nachvollziehen, wie genau der Einbruch stattgefunden hat. Zu unserer großen Verwunderung, und daher dieser Bericht, ist es unfassbar einfach und betrifft sowohl ein sehr bekanntes Modul aus dem Addons-Store (sicher auch weitere mit ähnlichen Funktionen), vor allem aber auch den Prestashop-Core und zwar in allen Versionen.

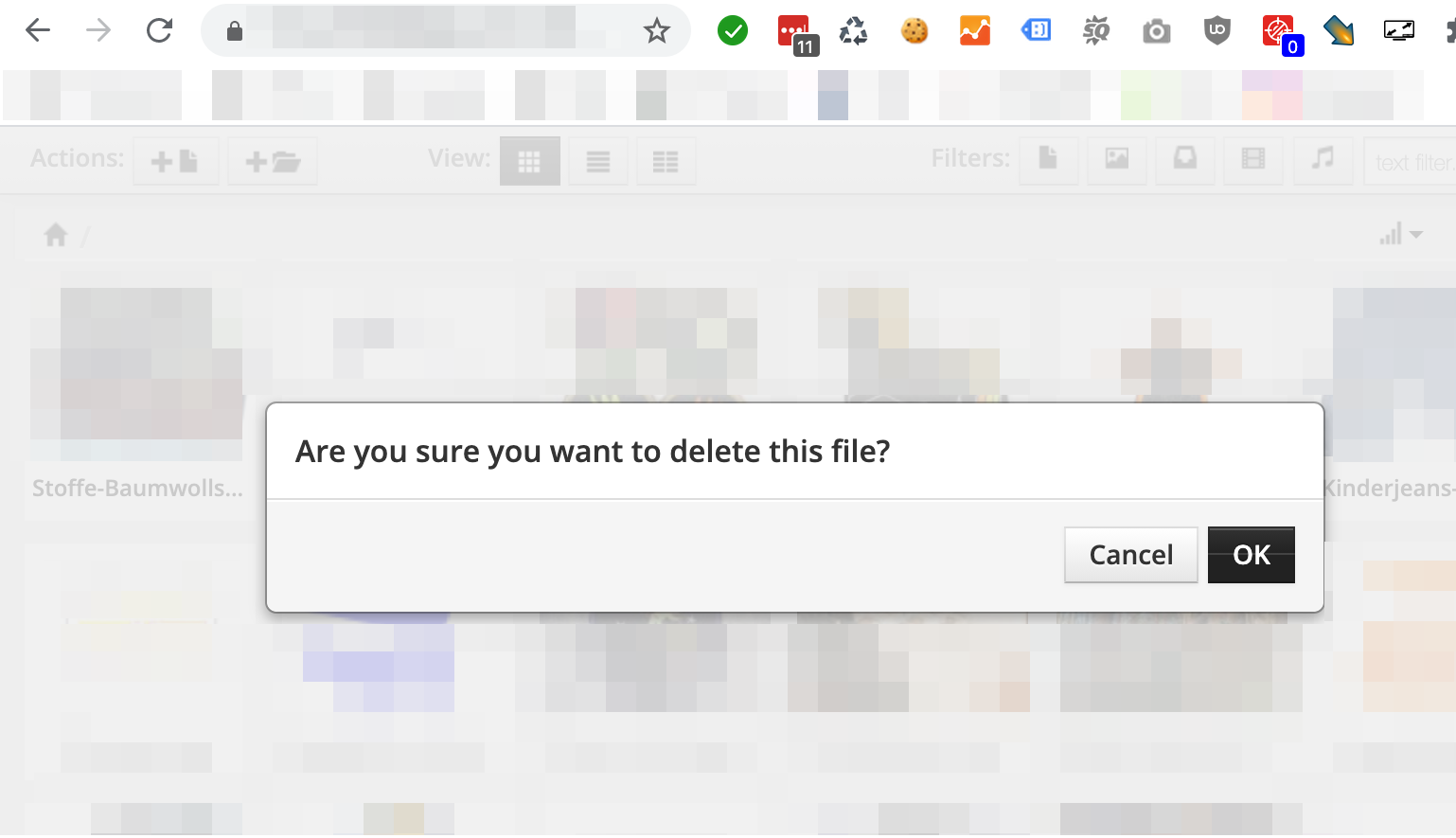

Ein Auszug aus den Möglichkeiten nach dem Hack: Löschen von Medien im gesamten CMS-Bereich, Upload von weiteren Medien, Umbenennung von Medien auf die Endung .php, und damit Einschleusen von ausführbaren Code in bekannten Verzeichnissen. Und das Erstaunliche: dafür braucht es nicht viel…

Wir liefern dem Bug Bounty Program von Prestashop sowohl die Exploit-Beschreibung als auch den Fix und warten nun 30 Tage.

Kontakt

Kontakt

Über uns

Über uns

Datenschutz

Datenschutz

Geschäftsbedingungen

Geschäftsbedingungen

AV-Standard

AV-Standard

Jobs

Jobs