Das Plugin WooCommerce Email Test 1.5 (oder älter), hier verfügbar: Wordpress.org, versetzt Admins in die Lage, die Mailtemplates vor dem Versand an die Kunden zu prüfen. Das ist besonders dann hilfreich, wenn die Standardtexte aus rechts- oder inhaltlichen Gründen nicht ausreichend sind und angepasst werden müssen.

Mein Sicherheitsteam hat eine eine gravierende Sicherheitslücke in diesem Plugin festgestellt, die unfassbar einfach auszunutzen ist und es dem Angreifer ermöglicht, praktisch alle im Shop bekannten Orders größtenteils auszulesen. Zu den Daten gehören ua. der vollständige Kundendatensatz sowie der Warenkorb, Zahlart, usw. Das ist nicht nur in Deutschland ein erheblicher Verstoß gegen den Datenschutz.

Die Sicherheitslücke wurde sofort nach Analyse heute, 8. Dezember 2016, 15:00 Uhr an WPScan / WP Vuln DB übermittelt und der Author sowohl per PM als auch über wordpress.org in Kenntnis gesetzt.

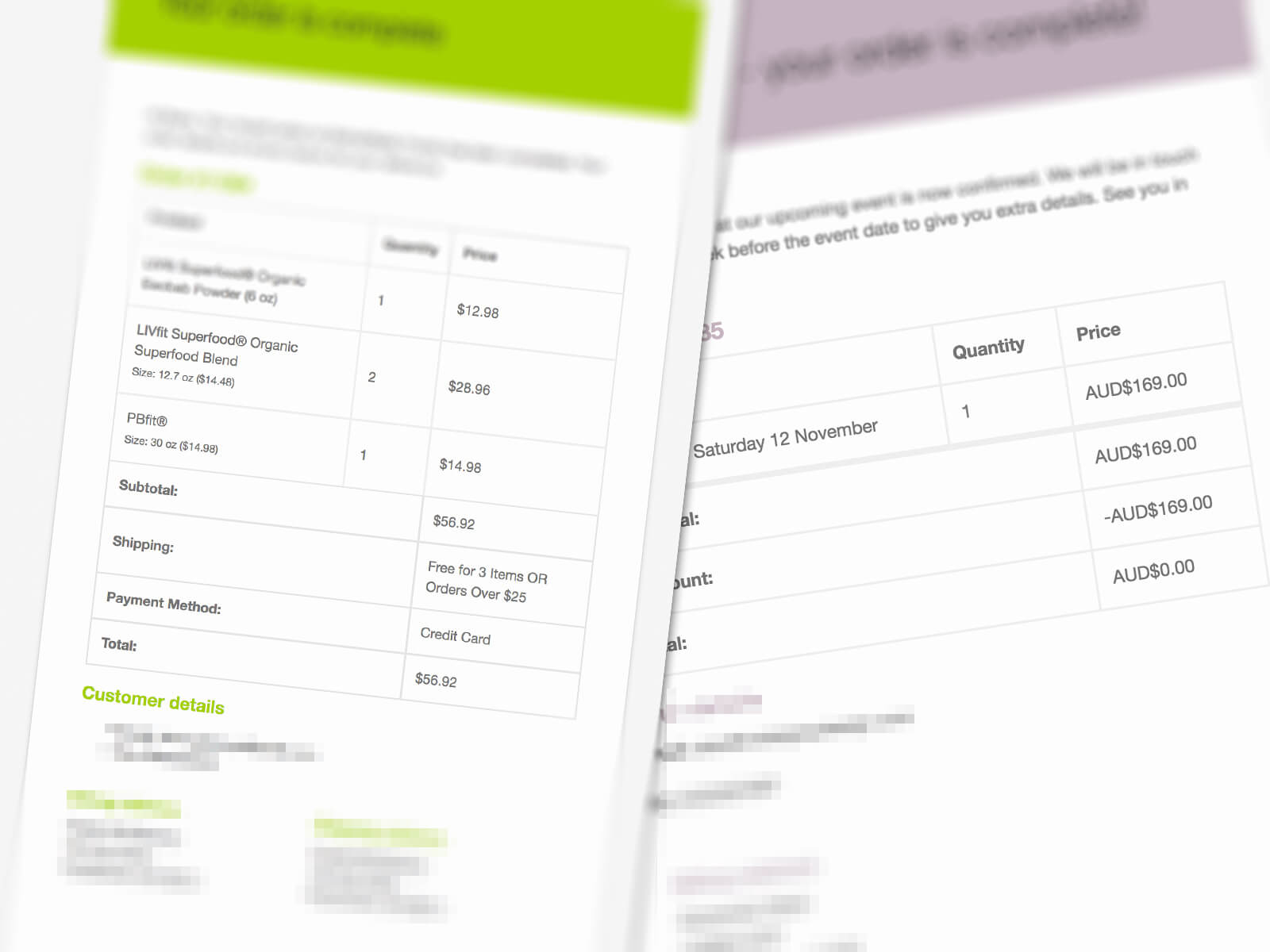

Eine tiefergehende Analyse zeigt, daß von den knapp 500 URLs, die WooCommerce im Showcase listet, rund 9 (2%) das Plugin installiert und aktiv haben - und damit angreifbar sind. Im Screenshot oben ist das Ergebnis eines erfolgreichen Angriffs erkennbar: Warenkorb, Klartextdaten, Zahlart und mehr öffentlich einsehbar.

Kontakt

Kontakt

Über uns

Über uns

Datenschutz

Datenschutz

Geschäftsbedingungen

Geschäftsbedingungen

AV-Standard

AV-Standard

Jobs

Jobs